この記事は、ニフクラブログで2019-04-26に公開された記事を移転したものです。 こんにちは、ニフクラテクニカルアカウントチームです。

クラウドサービスの利用において、セキュリティの確保はとても重要なテーマです。

ニフクラでは、クラウド事業者とお客様でセキュリティ対策における役割と責任を分担するという共同責任モデルに基づいて、システムのセキュリティをお客様自身で柔軟に設定・運用できるようにセキュリティを支援する豊富な機能・サービスやパートナーソリューションを提供しています。

今回はマルチプラットフォーム対応のウイルス・スパイウェア対策製品ウイルス・スパイウエア対策(ESET File Security for ニフクラ)を利用してみました。

本ブログは、サーバーが共通グローバルに接続できない要件がある場合等を想定しています。

共通グローバルに繋がっていないサーバーでESETを利用する際のご参考にしていただけると幸いです。

前提条件

本ブログは、以下の前提知識がある方を想定しています。

- ニフクラの基本的なコントロールパネルの操作、サービスを利用する知識

(サーバー作成、ネットワーク構築など)

検証概要

本ブログは、グローバルIPを持っていないサーバーに対して、以下の検証を実施しています。

① ルーターのWebプロキシ経由でESETの定義ファイルを更新する。

(Windows/Linux)

② オフライン状態でESETの定義ファイルを更新する。

(Windowsのみ)

利用リソース

本検証を実施するにあたり、利用したニフクラのリソース情報に関して以下に記載します。

※各リソースのアクセス制限に関しては、ニフクラのファイアウォール等を用いて適切に設定の上実施しています。

| リソース | 数量 |

|---|---|

| 仮想サーバー(サーバーOS:Windows Server 2016、CentOS 7.5) | 2 |

| プライベートLAN | 1 |

| ルーター | 1 |

なお、ESETの情報に関して以下に記載します。

※本検証結果は以下バージョンでの検証結果となります。

| プログラム名 | ファイル名 | 数量 |

|---|---|---|

| ESET File Security for Microsoft Windows Server(Ver. 7.0.12016.1) |

efsw_nt64_JPN.msi | 1 |

| ESET File Security for Linux (Ver. 4.5.11.0) |

esets.x86_64.rpm.bin | 1 |

検証内容

準備したリソースを使用し、ESETのインストール/設定、定義ファイルの更新までの検証内容を記載します。

ここでは、ESETのお申込みに関する手順は省略させて頂きます。

※お申込み手順は、以下を参照してください。

ウイルス・スパイウエア対策(ESET File Security for ニフクラ)

リソース準備

① SSHキーの作成

SSHキーを作成します。

ここでは、設定項目や設定値は省略させて頂きます。

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(SSHキー)

② ファイアウォールグループの作成

ファイアウォールグループを作成します。

ここでは、ESETに関する設定のみでDNATに関する設定は省略させて頂きます。

本検証では、以下の設定とします。

■ ルーター(ESETRT01)用ファイアウォールグループ

| 項目 | 設定値 |

|---|---|

| ファイアウォールグループ名 | ESETRTFW01 |

| ゾーン | east-11 |

| ログ取得件数 | 1,000 件 |

| メモ | - |

■ INルール設定

| プロトコル | ポート | 接続元種別(IPアドレス) |

|---|---|---|

| TCP | 8080 | 192.168.1.10 |

| TCP | 53 | 192.168.1.10 |

| TCP | 8080 | 192.168.1.20 |

| TCP | 53 | 192.168.1.20 |

| TCP | 38000 | <作業端末のグローバルIP> |

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(ファイアウォールグループの新規作成)

クラウドヘルプ(ファイアウォール:ルールの追加)

③ プライベートLANの作成

プライベートLANを作成します。

本検証では、以下の設定とします。

| 項目 | 設定値 |

|---|---|

| プライベートLAN名 | ESETPVLAN01 |

| ゾーン | east-11 |

| CIDR | 192.168.1.0/24 |

| 料金プラン | 従量 |

| メモ | - |

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(プライベートLAN:作成)

④ ルーターの作成

ルーターを作成します。

本検証では、以下の設定とします。

| 項目 | 設定値 |

|---|---|

| ルーター名 | ESETRT01 |

| ゾーン | east-11 |

| タイプ | router.small |

| 料金プラン | 従量 |

| メモ | - |

| ネットワーク | 共通グローバル ESETPVLAN01 |

| IPアドレス(任意) | 192.168.1.254 |

| DHCP | 有効 |

| DHCPコンフィグ | <ここでは省略>(適切に設定) |

| DHCPオプション | <ここでは省略>(適切に設定) |

| ファイアウォール | ESETRTFW01 |

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(ルーター:作成)

⑤ 仮想サーバーの作成

仮想サーバーを作成します。

ここでは、以下の項目以外は省略させて頂きます。

| 項目 | 設定値 | 設定値 |

|---|---|---|

| OS | Windows Server 2016 | CentOS7.5 |

| サーバー名 | ESETSV01 | ESETSV02 |

| プライベートIPアドレス | 192.168.1.10 | 192.168.1.20 |

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(サーバーの作成)

⑥ DNATの設定

ルーターのDNAT機能を使用し、インターネットからニフクラのサーバーへ接続するための設定をします。

本検証では、以下の設定とします。

| 項目 | 設定値(RDP) | 設定値(SSH) | 設定値(WebIF) |

|---|---|---|---|

| 優先順 | 1 | 2 | 3 |

| プロトコル | TCP | TCP | TCP |

| インバウンド ネットワーク |

共通グローバル | 共通グローバル | 共通グローバル |

| 送信先ポート | 13389 | 10022 | 38000 |

| 変換後IPアドレス | 192.168.1.10 | 192.168.1.20 | 192.168.1.20 |

| 変換後ポート番号 | 3389 | 22 | 38000 |

| メモ | WIN2016用 | Cent7.5用 | ESET WebIF用 |

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(ルーター:NATテーブル:DNATルール追加)

※DNATについては、以下のブログを参考にしてください。

初心者によるニフクラ講座:SSHログイン~DNATを添えて~/前編

⑦ Webプロキシの設定

ルーターにWebプロキシの設定をします。

本検証では、以下の設定とします。

| 項目 | 設定値 |

|---|---|

| ルーター名 | ESETRT01 |

| 受け側ネットワーク | ESETPVLAN01 |

| 受け側ポート | 8080 |

| 迂回側ネットワーク | 共通グローバル |

| DNS | - |

| メモ | - |

※詳細な作成方法は、以下を参照してください。

クラウドヘルプ(ルーター:Webプロキシ設定)

ESETセットアップ(Windows)

ESETのセットアップに必要なプログラムは、ユーザーズサイトからダウンロードしておきます。

※外部サイトのため、リンク切れの際はご容赦ください。

※ユーザーズサイトには、「シリアル番号」と「ユーザー名」にてログインできます。「シリアル番号」と「ユーザー名」は、お申込み後に送信されたメールに記載されています。

ここでは、詳細なダウンロード手順は省略させて頂きます。

① インストール

以下の作業は、管理者権限を持つアカウントで実施する必要があります。

また、「ユーザーアカウント制御」画面が表示された場合は「はい」または「続行」をクリックしてください。

ユーザーズサイトからダウンロードしたインストーラーを起動します。

インストーラーが起動します。「次へ」をクリックします。

「ライセンス契約条項を受諾します」を選択し、「次へ」をクリックします。

「完全」を選択し、「次へ」をクリックします。

デフォルトのまま「インストール」をクリックします。

インストール完了後、「完了」をクリックします。

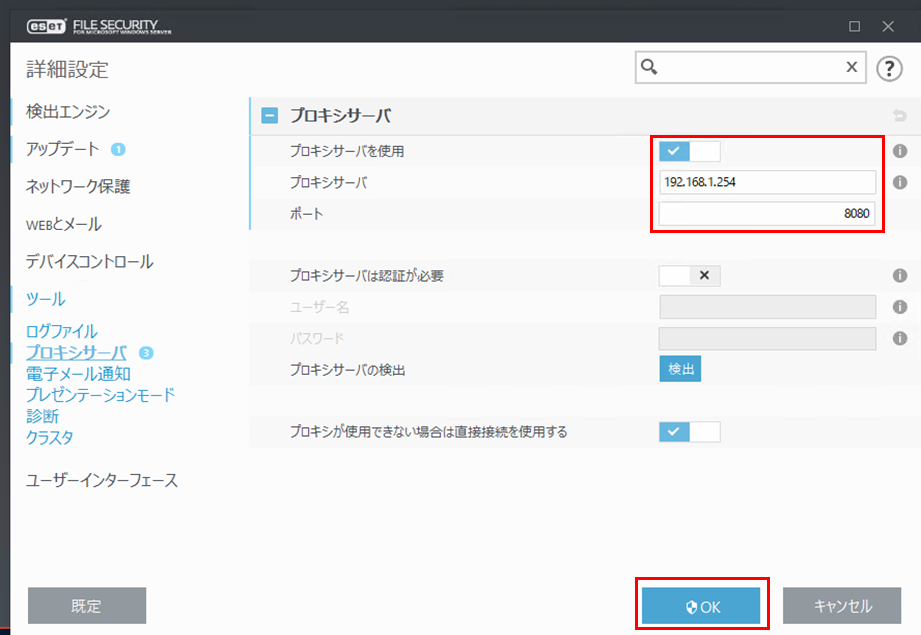

② プロキシサーバーの設定

プロキシサーバーの設定をします。

メインメニューの「設定」>「詳細設定」をクリックします。

「ツール」>「プロキシサーバ」をクリックします。

「プロキシサーバを使用」オプションを選択します。

「プロキシサーバ(IPアドレス)」、「ポート」を入力し、「OK」をクリックします。

本検証では、ルーターの作成で設定したIPアドレスと、Webプロキシの設定で指定したポートを設定します。

| 項目 | 設定値 |

|---|---|

| プロキシサーバを使用 | チェック |

| プロキシサーバ | 192.168.1.254 |

| ポート | 8080 |

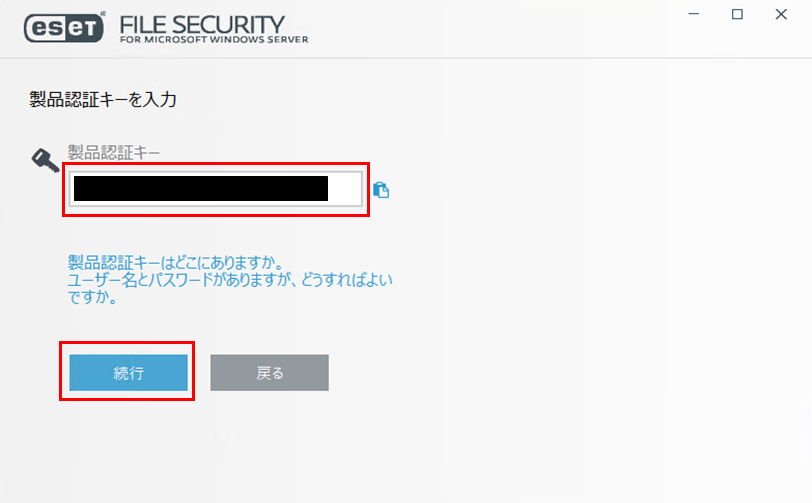

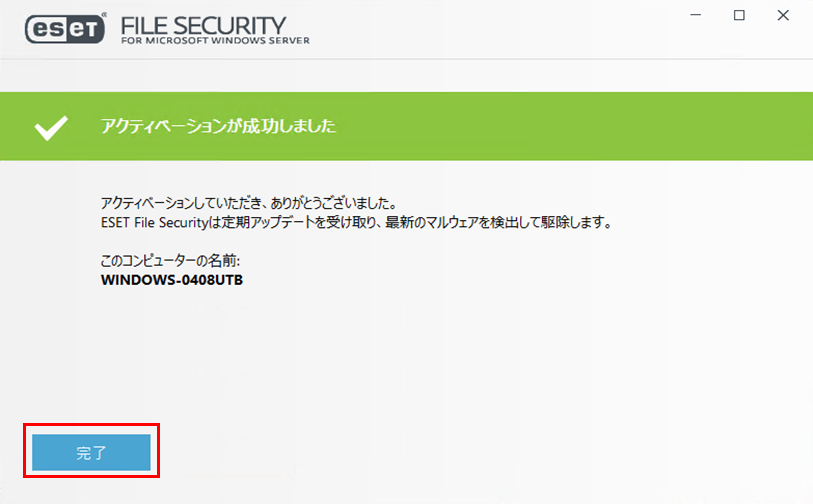

③ アクティベーション

以下の作業は、事前にユーザーズサイトから「製品認証キー」を控えておく必要があります。

また、製品認証キーを使用して、アクティベーションするためには、コンピューターがESET社のライセンスサーバーと通信できる必要があります。

メインメニューの「ヘルプとサポート」>「製品のアクティベーション」をクリックします。

「製品認証キーを入力」をクリックします。

「製品認証キー」を入力して、「続行」をクリックします。

アクティベーションが完了したら、「完了」をクリックします。

ESETセットアップ(Linux)

ESETのセットアップに必要なプログラムは、ユーザーズサイトからダウンロードしておきます。

※外部サイトのため、リンク切れの際はご容赦ください。

※ユーザーズサイトには、「シリアル番号」と「ユーザー名」にてログインできます。「シリアル番号」と「ユーザー名」は、お申込み後に送信されたメールに記載されています。

ここでは、詳細なダウンロード手順は省略させて頂きます。

① インストール

以下の作業は、root権限(スーパーユーザー)で実施する必要があります。

また、ここでは「/tmp」にインストーラーが保存されている場合を例にインストール手順を記載します。

1.プロキシ経由でパッケージをインストールするために、yumのプロキシ設定を行います。

# vi /etc/yum.conf <最終行に以下を追加> proxy=http://192.168.1.254:8080

2.ESETのインストールに必要なパッケージ(glibc)をインストールします。

64bitのLinuxサーバーの場合は、32bitのglibcが必要になります。

# yum -y install glibc.i686

3.ユーザーズサイトからダウンロードしたインストーラーを実行します。

# sh /tmp/esets.x86_64.rpm.bin

4.仕様許諾規約書が表示され「Enter」キーを押します。

画面が以下のように表示されたら「y」キーを押します。

Do you accept this End User License Agreement and acknowledge Privacy Policy? (y/n)

5.インストール完了後、以下の画面が表示されます。

<省略> To UNINSTALL the Product: * Uninstall the package: rpm -e esets To KEEP your KNOWLEDGE Up-To-Date: * Read the User's Guide in /opt/eset/esets/share/doc. * Read manual page esets.cfg(5) (use 'man esets.cfg'). To REPORT Bugs or Problems: * Please, visit: www.eset.com/support

② ライセンスキーファイルのインポート

以下の作業は、事前にユーザーズサイトから「ライセンスキー(nod32.lic)」をダウンロードしておく必要があります。

ファイルのインポートは、root権限(スーパーユーザー)で実施する必要があります。

また、ここでは「/tmp」にライセンスファイルが保存されている場合を例に手順を記載します。

1.ライセンスキーファイルのインポートをします。

# /opt/eset/esets/sbin/esets_lic --import /tmp/nod32.lic

2.インポートしたライセンスキーファイル情報を確認できます。

# /opt/eset/esets/sbin/eesets_lic --list /etc/opt/eset/esets/license/esets_2b1215.lic: ESET File Security, 2019-05-31 09:00:00, CANON IT SOLUTIONS INC.

3.ESET File Security for Linuxを起動させます。

# /etc/iniit.d/esets start Starting esets (via systemctl): [ OK ]

③ Webインターフェースの初期設定

LinuxでESETの各種設定をするには、Webインターフェースを利用します。

Webインターフェースを利用する場合は、「esets.cfg」ファイルの[www1]セクションの以下の5項目を設定します。

この作業は、root権限(スーパーユーザー)で実施する必要があります。

本検証では、以下の設定とします。

| 項目 | 設定値 | 内容 |

|---|---|---|

| agent_enabled | yes | Webインターフェースの 利用有無の設定 |

| listen_addr | "192.168.1.20" | 接続を受けつけるネットワーク インターフェースのIPアドレス |

| listen_port | 38000 | 接続に利用するポート番号 |

| username | "user" | ログインに利用するユーザー名 |

| password | "*******" | ログインに利用するパスワード |

1.設定ファイルの編集をします。

# vi /etc/opt/eset/esets/esets.cfg <省略> [wwwi] agent_enabled = yes listen_addr = "192.168.1.20" listen_port = 38000 username = "user" password = "<任意のパスワード>" <省略>

2.設定ファイルの変更内容を反映させるために、ESETを再起動させます。

# /etc/init.d/esets restart Restarting esets (via systemctl): [ OK ]

④ プロキシサーバーの設定

プロキシサーバーの設定をします。

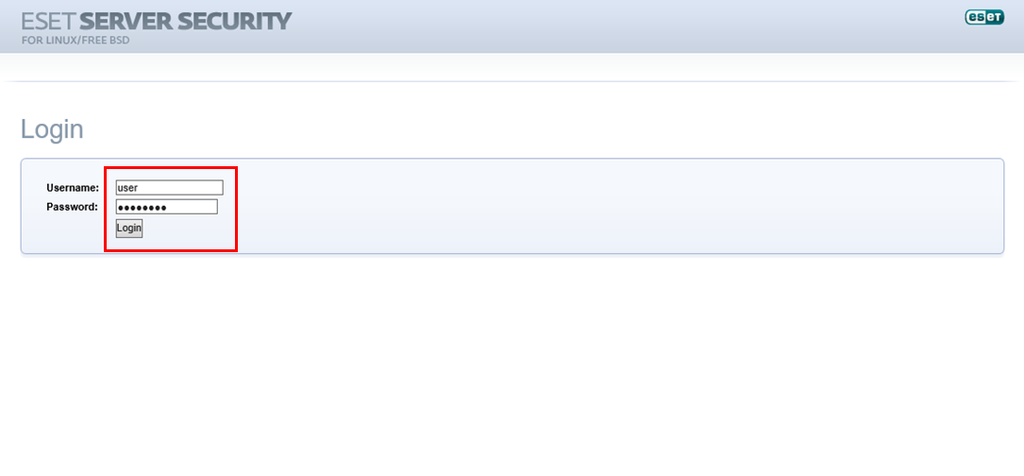

1.作業端末のWebブラウザから以下のURLを入力します。

https://<ルーターのグローバルIPアドレス>:38000

2.「esets.cfg」ファイルで設定したユーザー名とパスワードを入力して、「login」をクリックします。

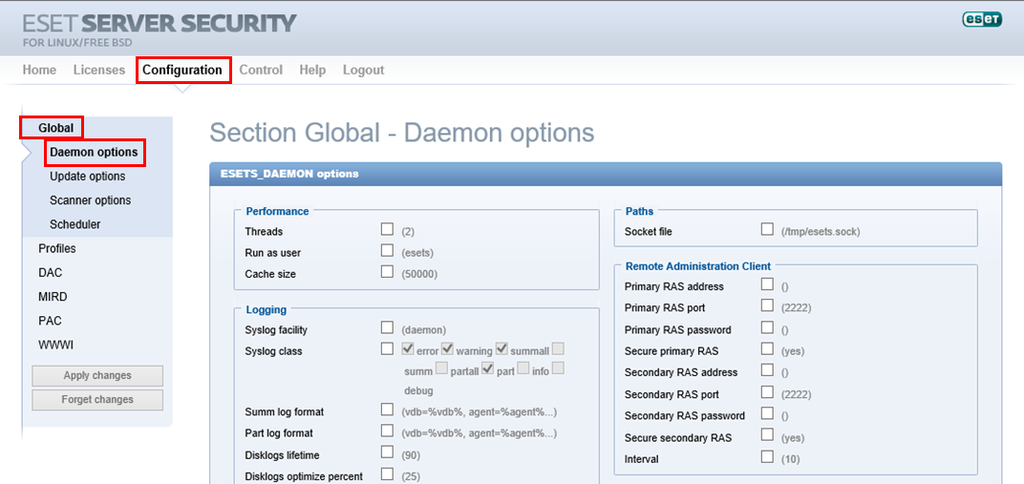

3.「Configuration」>「Global」>「Daemon optins」をクリックします。

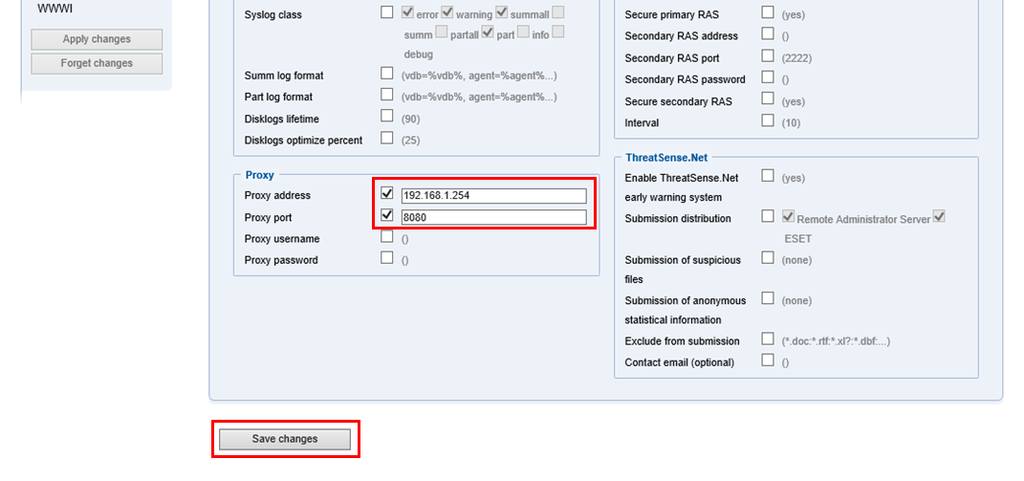

4.「Proxy address」と「Proxy port」にチェックを入れます。

プロキシサーバのIPアドレスとポートを入力し、「Save changes」ボタンをクリックします。

本検証では、ルーターの作成で設定したIPアドレスと、Webプロキシの設定で指定したポートを設定します。

| 項目 | 設定値 |

|---|---|

| Proxy address | 192.168.1.254 |

| Proxy port | 8080 |

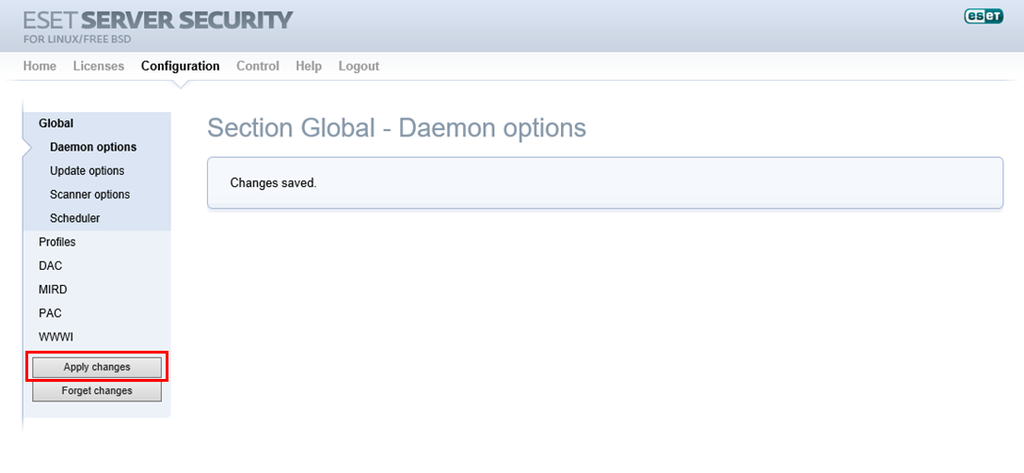

5.設定を反映させるために、「Apply changes」ボタンをクリックします。

6.問題がなければ「Yes」をクリックします。

検証作業

① ルーターのWebプロキシ経由でESETの定義ファイルを更新する

(Windows/Linux)

ESETインストール後は、デフォルトで定期的に自動アップデートする設定になっていますが、ここではWebプロキシ経由で定義ファイルの更新ができるか確認を行うため、手動アップデートを実施しています。

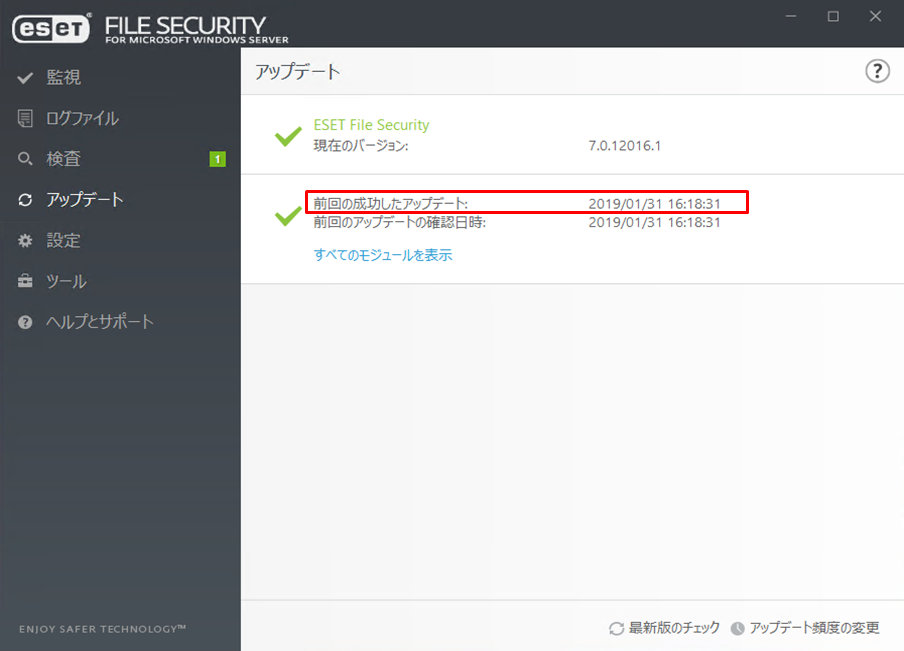

■ 手順(Windows)

1.手動でアップデートするために、メインメニューの「アップデート」を選択し、「最新版のチェック」をクリックします。

2.アップデートが開始されます。

3.「前回の成功したアップデート」に記載された日時と、「すべてのモジュールを表示」をクリックして表示される画面より「検出エンジン」のバージョンが更新されたことを確認します。

特に問題なく、定義ファイルの更新ができました。

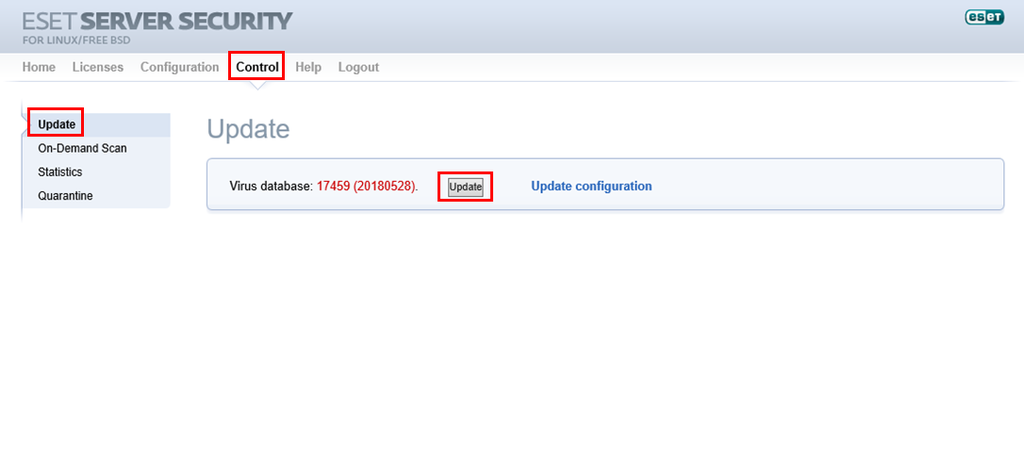

■ 手順(Linux)

1.手動でアップデートするために「Control」>「Update」を選択し、「Update」ボタンをクリックします。

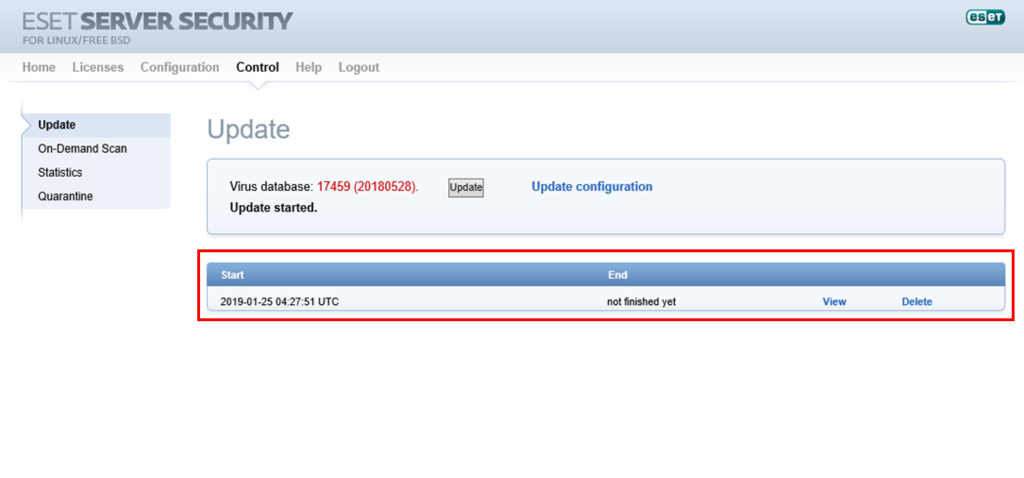

2.アップデートが開始されます。

更新状況を確認するには「View」をクリックします。

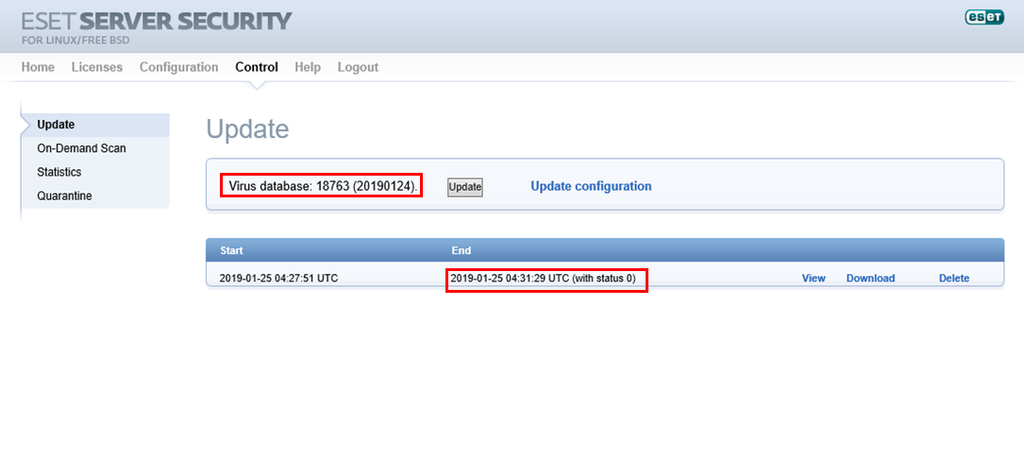

3.「End」に記載された日時と、「Virus database」のバージョンが更新されたことを確認します。

特に問題なく、定義ファイルの更新ができました。

② オフライン状態でESETの定義ファイルを更新する

(Windowsのみ)

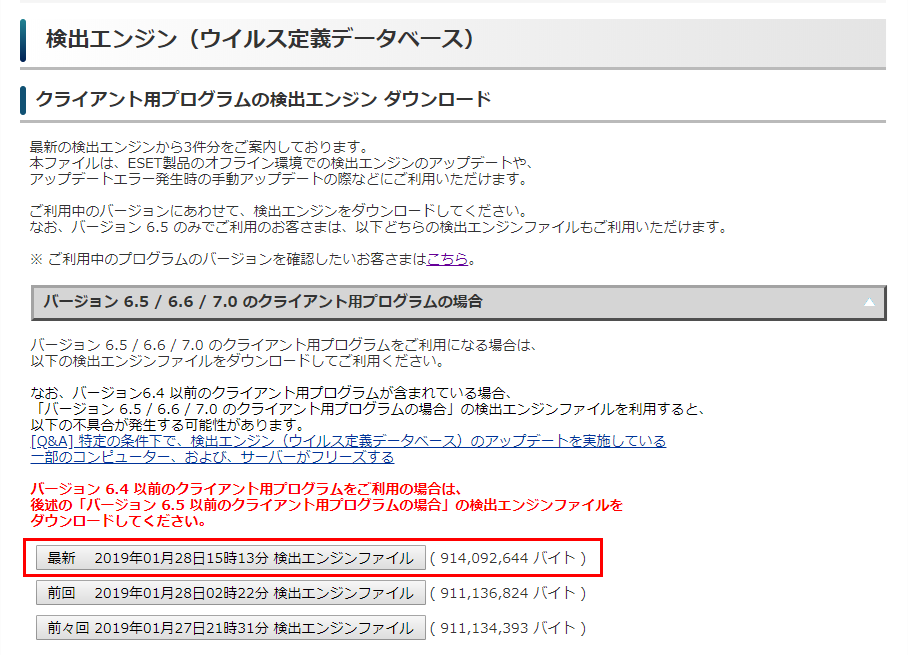

■ オフライン用検出エンジン(ウイルス定義データベース)のダウンロード

- Webブラウザーにて、ユーザーズサイトにアクセスします。

※外部サイトのため、リンク切れの際はご容赦ください。

「ログインページに移動」をクリックします。

「シリアル番号」と「ユーザー名」を入力し、「同意する」にチェック後、「ログイン」をクリックします。

※「シリアル番号」と「ユーザー名」は、お申込み後に送信されたメールに記載されています。

画面上にあるメニューより「検出エンジン」をクリックし、「検出エンジン ダウンロードページ」をクリックします。

最新の検出エンジンファイルをクリックし、ダウンロードします。

※任意の場所(例:デスクトップ)に保存します。

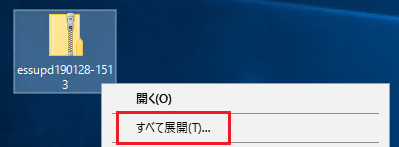

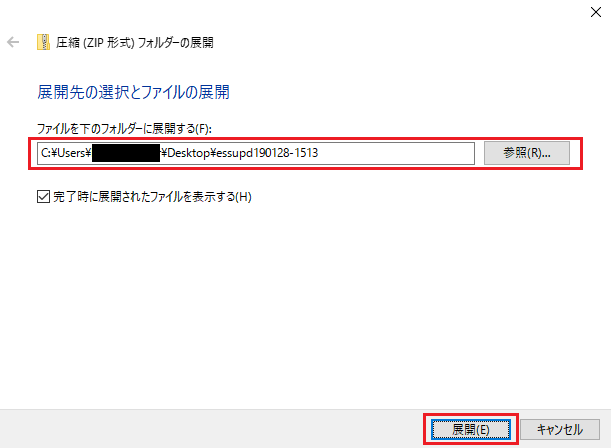

ダウンロードしたオフライン用検出エンジン(ウイルス定義データベース)をサーバー上の任意の場所に配備し、展開します。

ファイルの展開先を指定します。

ここでは、デスクトップに展開します。

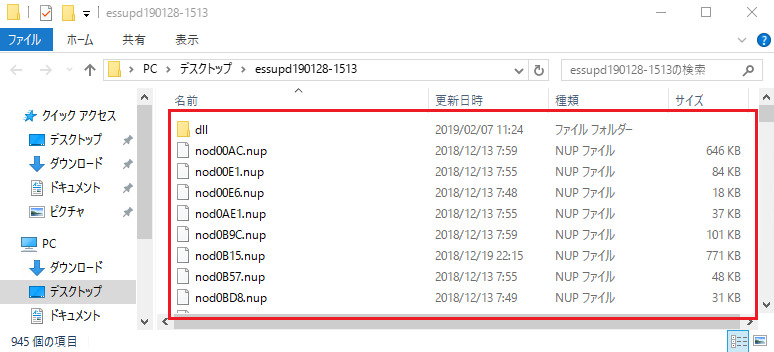

検出エンジン(ウイルス定義データベース)ファイルが展開されたことを確認します。

■ オフライン更新手順

デスクトップ画面右下の通知領域内の「ESET Endpoint Security」アイコンをダブルクリックします。

メインメニューの「設定」を選択し、「詳細設定」をクリックします。

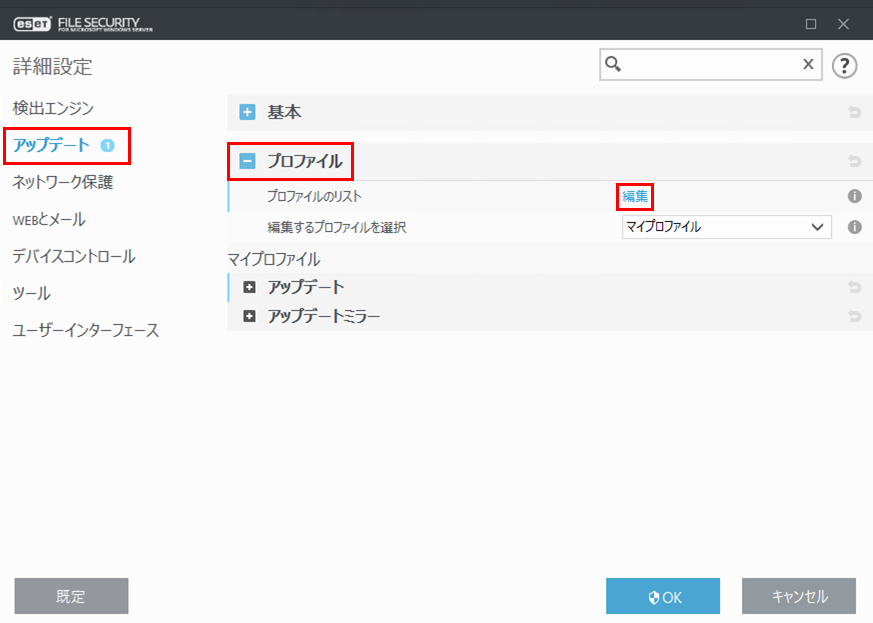

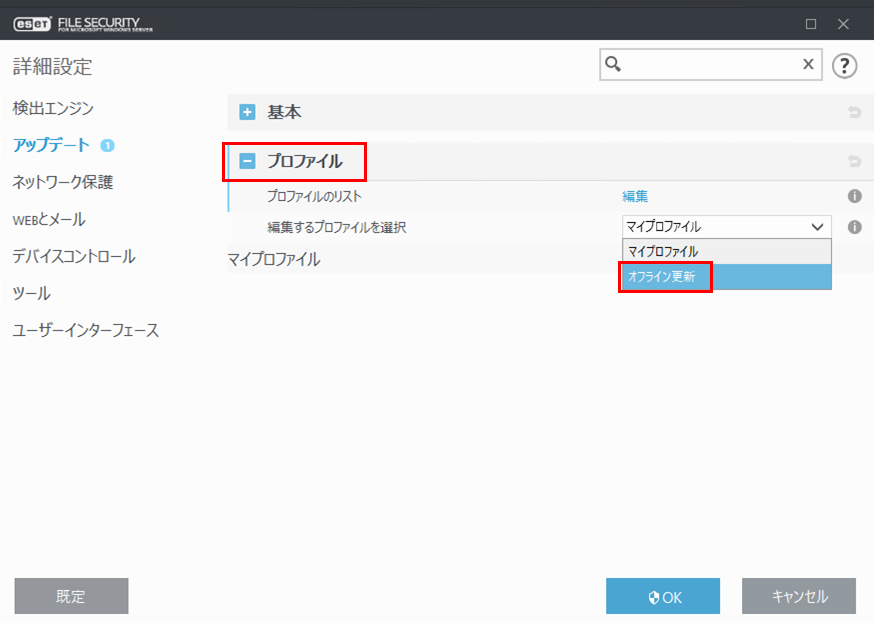

「アップデート」>「プロファイル」を選択し、「編集」をクリックします。

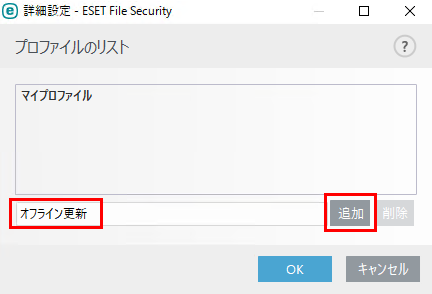

テキストボックスに「オフライン更新」と入力し、「追加」をクリックします。

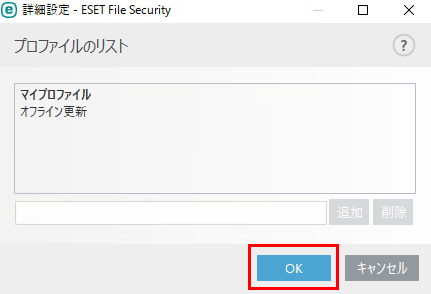

「OK」をクリックします。

「プロファイル」から、「オフライン更新」を選択します。

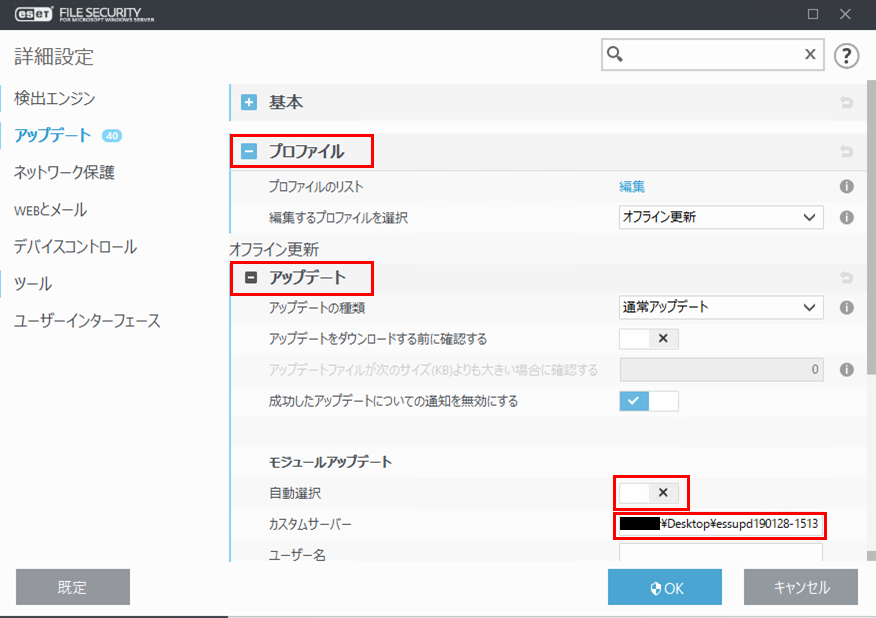

「プロファイル」>「アップデート」を選択します。

自動選択を無効(×)にして、カスタムサーバーに検出エンジン(ウイルス定義データベース)ファイルの展開先を入力します。

(例「C:\Users\******\Desktop\essupd190128-1513」)

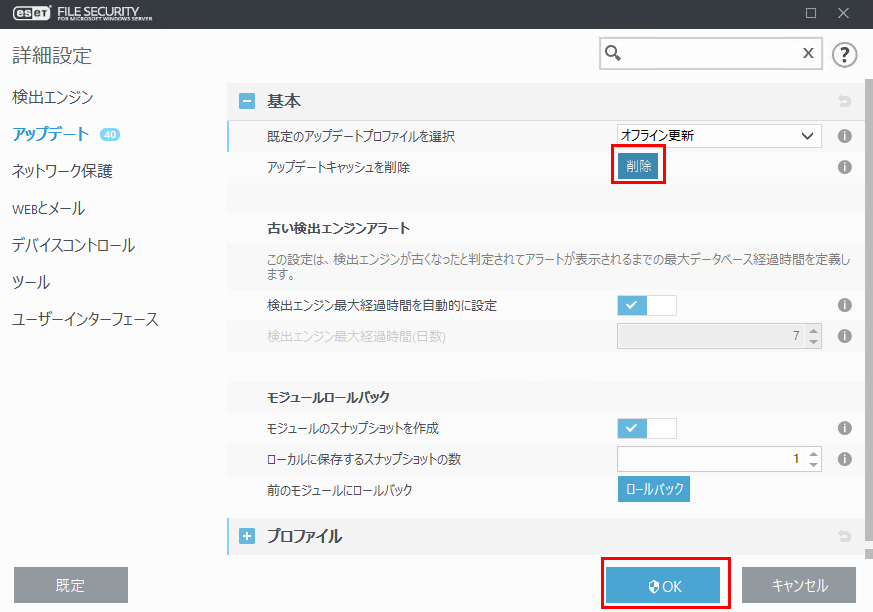

「基本」から「オフライン更新」を選択します。

アップデートキャッシュを削除の「削除」をクリックし、「OK」をクリックします。

※「OK」をクリック後に、アップデートが開始されます。

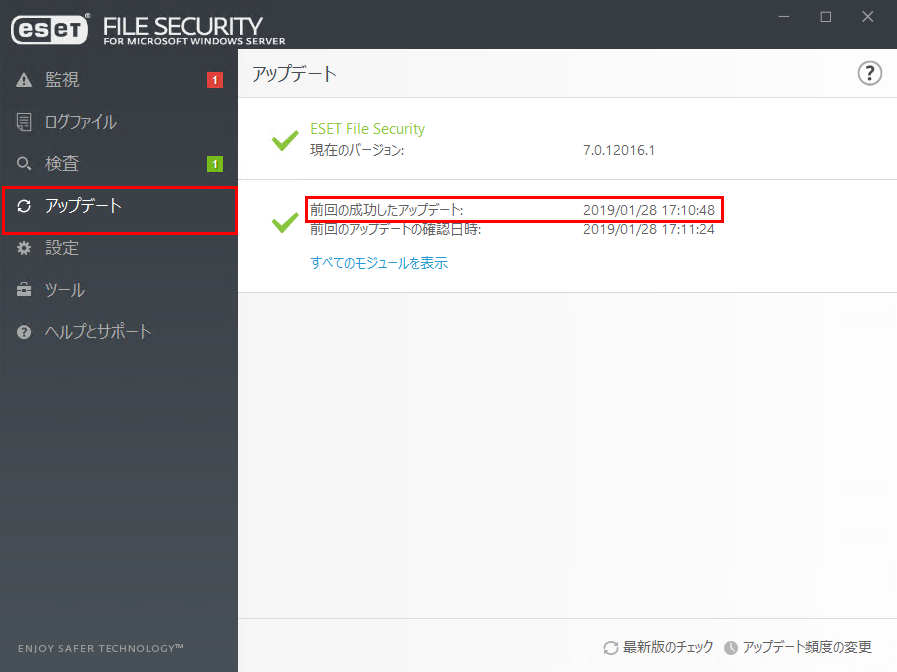

メインメニューの「アップデート」を選択し、「前回の成功したアップデート」に記載された日時と、「すべてのモジュールを表示」をクリックして表示される画面より「検出エンジン」のバージョンが更新されたことを確認します。

※バージョンが更新されていない場合は、「最新版のチェック」をクリックしてください。

特に問題なく、オフライン状態で定義ファイルの更新ができました。

これで、本検証は終了となります。

まとめ

ルーターのDNAT機能を使用し、インターネットからニフクラのサーバーへ接続(RDP/SSH接続)できました。

また、ルーターのWebプロキシ経由でESETの定義ファイルを更新することができました。

共通グローバルに繋がっていないサーバーを構築する際のご参考にしていただけると幸いです。

※注意事項

- 本記事については検証結果の1つとなります。実際に検討される場合は、事前にそれぞれの要件を鑑みて実装するか確認してください。

- 本記事ではOS上の操作についても記載していますが、ニフクラではOS以上はご利用者様の責任範囲となりますのでご留意ください。

- ESETのご利用方法やトラブル時のお問い合わせは、提供企業窓口までご連絡ください。

ESET(国内総販売代理店:キヤノンマーケティングジャパン株式会社) サポートセンター(お問い合わせ窓口)

障害やトラブル時などのお問い合わせは、ニフクラにて24時間365日承っておりますが、対応時間は提供企業窓口に準じることとなりますので、あらかじめご了承ください。

ニフクラ お問い合わせ